破坏链条:洞察供应链攻击

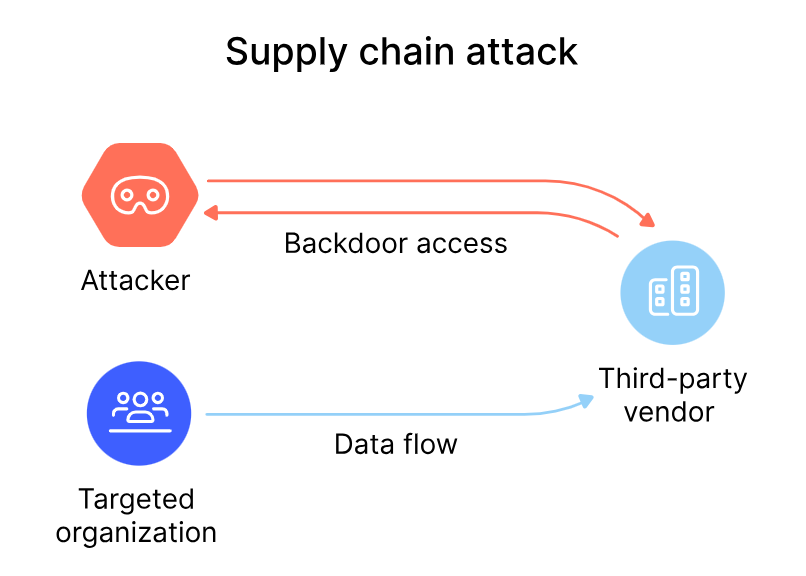

当今的软件世界是互联互通的。企业在其应用程序中依赖第三方库、外部服务,甚至开源组件。供应链攻击利用这些隐形的链接,瞄准安全性较低的元素,最终触达目标受害者。

什么是供应链攻击

1. 间接方法:黑客不是直接攻击公司,而是攻击公司所依赖的供应商(软件供应商、云提供商等)。

2. 感染流:攻击者找到一种方法来破坏供应商的代码库、在更新中注入恶意软件或破坏构建过程本身。

3. 多米诺骨牌效应:公司照常更新,不知不觉地在其产品或服务中分发恶意代码。

4. 获取访问权限:隐藏在现已受损的组件中的恶意软件为攻击者提供了进入目标公司系统的立足点或攻击其客户的方法。

供应链攻击的类型

• 软件供应链:修改更新、篡改开源存储库或破坏软件开发过程本身。

• 硬件供应链:不太常见,但并非闻所未闻。在制造阶段或运输过程中更改组件可能会产生隐藏的后门。

• 第三方服务:如果公司依赖的云服务遭到入侵,这将给使用该服务的用户带来风险。供应链攻击为何日益增多

• 复杂性是攻击者的盟友:现代软件生态系统极其复杂,这使得验证每个依赖项的绝对安全性变得非常困难。 •高回报:一次成功的攻击可以感染下游的多个目标。

• 难以追查来源:最初的黑客攻击可能针对的是小供应商,因此追踪真正的犯罪者更加困难。

现实世界的例子

• SolarWinds 漏洞:黑客入侵了 SolarWinds 网络管理软件的软件更新机制,该软件被包括美国政府在内的数千个组织使用。

• NotPetya:伪装成勒索软件,源自乌克兰会计软件的感染更新,在全球范围内传播并造成毁灭性影响。

一度受到恶意软件感染,影响了数百万用户。

防御供应链攻击

• 零信任,即使对供应商也是如此:彻底审查供应商。仅对网络中绝对必要的内容进行访问。

• 仔细检查更新:不要盲目安装。如果可能,请在部署之前建立一个沙盒环境,测试更新。

• 代码和依赖项审计:分析第三方代码中的潜在漏洞。组件越关键,审查就需要越深入。

• 软件物料清单 (SBOM):软件中所有组件的详细清单。有助于评估风险并更快地对下游已知漏洞做出反应。

• 事件响应计划:假设可能发生数据泄露。制定计划,隔离受感染的软件,通知客户,并尽快恢复运营。

结论

供应链攻击凸显了网络安全的互联风险。保持警惕需要谨慎选择供应商、持续监控,并做好快速响应的准备,即使是受信任的元素出现故障也能迅速响应。